Discord招待リンクを悪用した新手のサイバー攻撃が確認、期限切れリンクが偽サーバーへの入り口に

セキュリティ企業Check Pointの調査により、コミュニケーションツール「Discord」の招待リンクの仕様を悪用し、期限切れや削除済みのリンクを再利用してユーザーを偽サーバーへ誘導する新手のサイバー攻撃が確認された。

攻撃手法の概要

この攻撃では、攻撃者が過去に公式サイトやSNS、掲示板に投稿された信頼できるはずの招待リンクを悪用している。攻撃者はまず、フォーラムやソーシャルメディア上から有効期限切れの招待リンクを収集する。その後、特定の方法を使用して同じIDの招待リンクを作り直し、別のサイトに誘導できるよう再構成する。

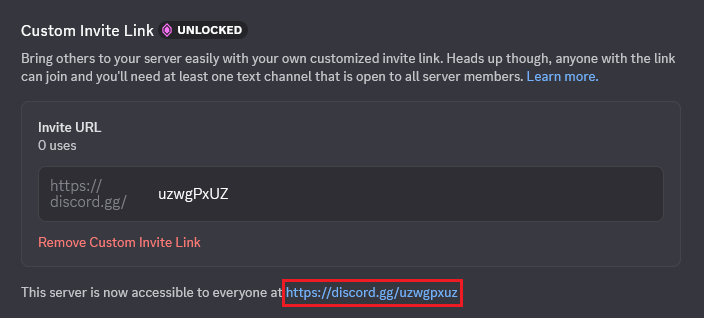

Discordの招待リンクには3つの種類がある。一時的な招待リンクは有効期限を設定でき、デフォルトで期限付きとなっている。永久リンクは期限切れにならないリンクで、ユーザーが「期限なし」と明示的に設定することで生成される。カスタム(vanity)リンクはLevel 3 Boostを受けたDiscordサーバーにのみ許可される機能で、管理者が自由な文字列をURLに設定できる。

「ClickFix」による巧妙な誘導

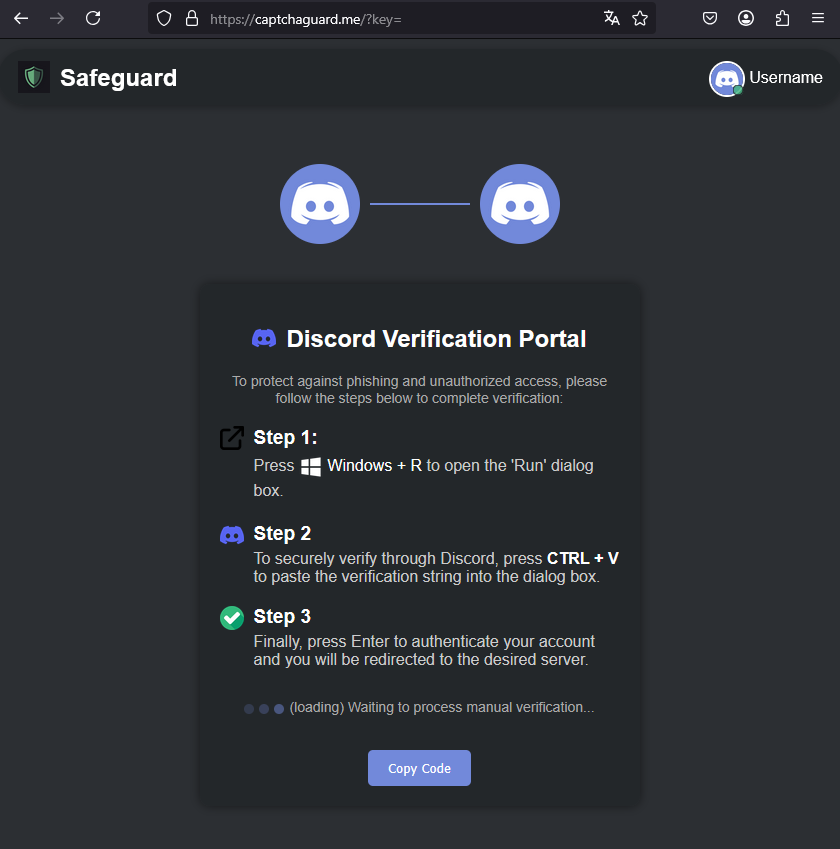

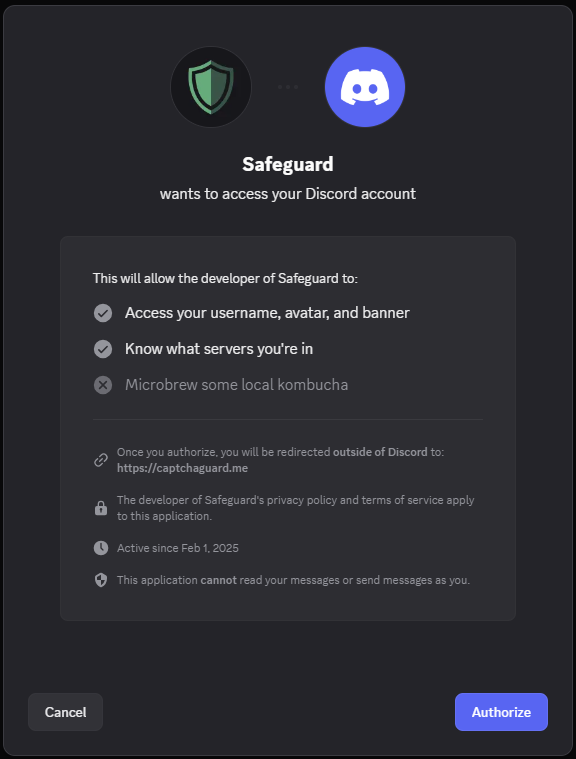

偽サーバーに誘導されたユーザーは、Discord公式のように装った「認証」手順を提示される。この手法は「ClickFix」と呼ばれるソーシャルエンジニアリングで、ユーザー自身の手でマルウェアを実行させる仕組みだ。

具体的には、見慣れたUIに「確認ボタン」が設置され、クリックするとブラウザが開き、「認証に失敗しました。手動操作が必要です」といった文言の画面が表示される。次にVerifyを選択すると、PowerShellコマンドの実行を誘導される。

実際にこのアクションにより、ユーザーのコンピューターはPastebinでホストされているPowerShellスクリプトをダウンロードして実行する。Pastebinは、ユーザーがプレーンテキストをオンラインで保存・共有できるパブリックWebサービスである。

多段階感染とマルウェアの詳細

実行されるPowerShellスクリプトは、PastebinやGitHubなどの一見安全そうなクラウドサービスを介して、段階的にマルウェアをダウンロードさせる。これらの正規ツールを利用することにより、EDRやアンチウイルスソフトを回避し、悪意ある行動の検知を遅らせることが可能となっている。

最終的に、リモート操作型トロイの木馬(AsyncRAT)や、仮想通貨ウォレットからの情報窃取を狙う「Skuld Stealer」と呼ばれるマルウェアが仕込まれる。Skuld Stealerは、DiscordやWebブラウザの認証情報、仮想通貨ウォレットの復元用シードフレーズなど、極めて機密性の高い情報を盗み出す。情報はDiscordのWebhookを使って外部へ送信されるため、通常のセキュリティ監視では検知が困難という特徴がある。

最新のバージョンでは、Chromeの新セキュリティ機能「Application-Bound Encryption(ABE)」を回避する手段として「ChromeKatz」というツールが導入され、ブラウザのメモリ空間から直接クッキーを盗み出す手口まで確認されている。

攻撃の危険性

この攻撃の特に危険な部分は、攻撃者が攻撃に使用する招待リンクを自身で被害者に届ける必要がないことだ。すでに潜在的な被害者の手元には、もともと本物だった招待リンクが届けられた状態になっている。その招待リンクは元来本物であり、攻撃者は誘い込みのURLを自分で届けることが不要なのである。

セキュリティ意識の高いシステム利用者は、クリック前にそのリンクを届けてきたメールなどが本物かを確認するかもしれない。しかし、この手法による攻撃の場合、その伝達された元の手段は完全に本物だった。違っていたのは期限が切れて同じ招待IDが別のサイトにつながるよう再構成されていたことだけである。

対策の必要性

Check Pointは、企業の公式コミュニティ運営や技術フォーラムなどでDiscordを活用している組織に対し、すでに公開済みの招待リンクの見直しが必要だと指摘している。

具体的な対応として、期限付きリンクを常に使用し、公開後も定期的に更新すること、「永久リンク」を設定する場合は削除された後の挙動を理解しておくこと、Discord招待リンクをWebサイト等に掲載する際には監視と定期的な動作確認を行うことなどが求められる。

また、仮想通貨関連の情報を扱うユーザーや組織は、ウォレットのセキュリティに加え、サードパーティアプリやチャットボットの認証範囲にも注意を払う必要があるとしている。

この問題を構成する一部の要素については対策がされたものの、根本的にこの問題は解消できていないとCheck Pointは分析している。新たな攻撃手法が生まれてしまったといえる状況で、セキュリティ担当者はもちろん、一般のユーザーにとっても「リンクをクリックする前に疑う習慣」が、これまで以上に重要になってきている。